Le louveteau complet afin de pirater votre entière téléphone portable & comment il peut vous rapporter à vocation plus d’argent

Post Views 1Entrée: Qu’est-ce sommaire le piratage d’un téléphone mobile?

Un piratage d’un téléphone portable consiste à s’introduire dans l’appareil pour accéder à les données.

Le corsaire doit avoir la certaine relation du fonctionnement du procédé d’exploitation et de la facon de contourner les textes de stabilité en place. Un pirate peut également la nécessité de piger ce qu’il recherche & où il pourrait se trouver.

Pirater mobile n’est point aussi simple qu’on pourrait le penser. Il existe beaucoup de types de mesures de sécurité qui peuvent être prises afin de empêcher les personnes non autorisées d’accéder aux informations privatives sur l’appareil, telles que la majorité des mots du passe et donc biométrie.

Le procédé le plus jet-stream de contourner la stabilité sur mobile consiste à utiliser un programme spécial en mesure de contourner la reconnaissance des empreintes digitales ou des techniques biométriques identiques. Cependant, il est possible d’acheter de nombreuses applications de sorte à aider à le processus pour quelques dollars.. Il est possible d’acheter des appli pour aider à ce procédé pour certains dollars.

Utilisez vous votre système d’exploitation smartphone et divers vulnérabilités

Nous devons découvrir les vulnérabilités de notre système d’exploitation mobile & savoir comment les protéger.

Des sites d’exploitation Avec le système android est des sites d’exploitation mobile le plus populaire au monde. Cet os d’exploitation n’est pas aussi sécurisé qu’iOS, mais il y a des moyens de un protéger.

Voici quelques-unes des fantaisies de fortifier votre mobile Android:

-

Installez une application relatives au sécurité comme Lookout ou bien McAfee Téléphone mobile Security

-

Inactivez Bluetooth mais aussi Wi-Fi si vous ne les employez pas

-

Employez un code PIN ou un mot de passe – n’utilisez pas de schéma ou du reconnaissance faciale

Comment pirater le téléphone portable relatives au quelqu’un d’autre

Le monde devient un outil numérique sur tout le monde est connecté tout le temps. Cela domine facilité un piratage du téléphone du quelqu’un mais aussi le vol de ses portées. Alors que de manière très rapide personnes se trouvent être connectées à Internet, les corsaire trouvent de nouvelles façons d’exploiter cette vulnérabilité. Dans cet article, nous verrons comment vous pouvez pirater le téléphone portable de quelqu’un d’autre et quels types précautions il vous est possible de prendre de sorte à protéger vos propres portées personnelles. On trouve de nombreuses façons de pirater le téléphone mobile d’une personnalité, mais incontestées des méthodes les plus galopantes incluent:

Le piratage du compte relatives au réseau social de la mort

- – L’hameçonnage

- – Les logiciels malveillants

- – La majorité des enregistreurs du frappe

- , Les réseaux sans cours

- – L’accès physique

Le pillage de votre mobile est de temps en temps appelé comme “l’ingénierie sociale” et cela avance en concessionnaire le comportement humain.

Il peut être difficile d’empêcher l’ingénierie sociale dans l’ère internet en raison de la méthode avec laquelle de plus en plus de personnes sont connectées les unes aux divers tout au long de une journée. Cependant vous pouvez acquérir certaines précautions pour abréger votre risque personnel d’être ciblé. oublier sur le même mot de passe en cas de.

Tel les gens disposent tendance chez le faire, vous pouvez utiliser le même mot de passe pour vous connecter par rapport aux e-mails, à tous les réseaux sociaux et aux appli bancaires. À vocation plus vous employez le même password à hacker compte instagram , plus il existe facile à destination des pirates d’accéder à les comptes. , Ne réutilisez pas ces mots du passe. Si un pirate accède chez l’un de vos comptes avec un appellation d’utilisateur volé

Découvrir les diverses façons pour lesquels vous trouverez les pirates peuvent arriver à votre mobile utilise un ensemble de réseaux radiodiffusion (ke wavesy w toor tr voix et données sur une vaste zones géographiques. Les moyens sans fil privés lequel prennent chargées les appareils mobiles, comme les téléphones et les tablettes tactiles, sont complètement appelés moyens cellulaires. Ces réseaux et de plus sans fil sont des systèmes de communication informatisés qui permettent par rapport aux ordinateurs et de plus sans moyens: pillage cellulaire, piratage sans cordelette, )

Le pillage cellulaire se présente comme un type de piratage sur le corsaire prend ce contrôle du réseau téléphone mobile et l’utilise pour intercepter, surveiller mais aussi collecter un ensemble de données à partir d’appareils mobiles. Ce piratage et de plus sans fil se présente comme un type de piratage sur le corsaire prend le contrôle d’un réseau sans plus fil et l’utilise de sorte à intercepter, surveiller et réunir des transferts à se retirer d’appareils mobiles.. Un réseau cellulaire se présente comme un réseau web vous radio lequel transmet de nombreuses signaux pour le compte d’appareils de télécommunications cellulaires téléphones portables. Le réseau de liens sans cours est un réseau qui donne expédie et reçoit des signaux dans les comportements sans utiliser de cordelette.

Le piratage sans fil consiste chez pirater des réseaux et de plus sans fil pour voler de nombreuses données chez partir d’appareils mobiles. de nombreuses problèmes basiques, tels que le changement de carte bleue SIM et aussi la suppression d’un commentaire vocal, sans plus jamais avoir besoin d’atteindre votre mobile. Toutes les acceptez courantes d’une batterie déchargée sont les suivantes: Une batterie se trouve être usée mais aussi doit être remplacée. Le chargeur se trouve être défectueux et ne détient pas cette charge.

L’appareil se révèle être défectueux & ne s’allume ou pas s’éteint point quand il le va. Cela signifie également que cet appareil peut également devoir être remplacé. De fait cet appareil a été rappelé par le fabricant. En conséquence, cet instrument peut mal fonctionner mais aussi ne s’éteindra pas ou bien ne s’allumera pas au moment où il le devrait.. De fait cet appareil fut rappelé grace au fabricant. De ce fait, cet instrument peut désordre fonctionner et ne s’éteindra pas ou bien ne s’allumera pas quand il un devrait.

Empêcher quelqu’un de pirater votre téléphone

Il existe plusieurs façons d’empêcher quelqu’un de pirater votre entière téléphone portable. Il vous est possible de utiliser le mot de passe plus fort ou bien configurer un verrou d’empreinte digitale ou de consécration faciale. Il vous est possible de également activer la pensant aux spécificités “trouver mien téléphone” et faire en variété que un téléphone non fonctionne pas sans votre bon.

La cause en la plus énorme à faire se trouve être de savoir ce que vous faites quand vous employez votre mobile et qui est autour de vous en votre for intérieur lorsque vous le effectuez. Si vous avez un mot de passe âcre et élément verrou d’empreinte digitale, il est peu crédible que quelqu’un puisse pirater votre téléphone sans se trouver être physiquement présent.

Toutefois, si vous faites se retirer des nombreuses individus qui se servent du mot de passe à travers défaut ou bien commun en ce qui concerne leur téléphone, quelqu’un a la possibilité probablement connaître où vous vous trouvez grâce au GPS de votre téléphone. Vous devez forcément éteindre un quand vous pas l’utilisez point et quand vous vous trouvez en endroit sommaire vous ne voulez pas plus longtemps que chaque individu sache. Une autre premium consiste à configurer élément mot de passe au sein de votre téléphone.

Cela empêchera quelqu’un de pirater votre téléphone s’il non connaît pas le mot de passe. Vous pouvez aussi utiliser un appareil intégralement différent si quelqu’un réussi à acheter votre numéro de téléphone ou peut accès à compte. Élément mot de passe est dissuasif afin de quelqu’un lequel a obtenu votre téléphone ou un ensemble de informations laquelle vous visent.

Tout ne va pas être votre seule option, néanmoins cela peut probablement être utile lorsqu’il est entrelacé avec d’autres tactiques.. Lorsque vous configurez votre password pour la première fois, vous devez également customiser le commentaire par travers qui se trouve être envoyé à la personne qui vous donne expédie un message.

Changez-le sur la quelque chose pour lesquels vous trouverez vous vous souviendrez et qui ne sera pas facilement deviné. Il peut s’agir d’un facile message « Le mot de passe est faux » et aussi « Le mot de passe décidé ne correspond pas par rapport aux paramètres de votre compte ».. Il y a plusieurs autres facteurs à prendre en compte lors de la gestion de ce type de ultimatum.

Quelques choses succinct la personne peut sans doute être en mesure d’utiliser contre vous, comme votre famille, vos amis et aussi des informations personnelles. Il est important que vous seriez conscient de nombreuses risques de plus vous preniez les précautions nécessaires de sorte à votre propre sécurité.

De quelle manière pirater quelqu’un Instagram

Le piratage du compte Instagram de quelqu’un est une coutume courante des intimidateurs sur internet. Ils ont la possibilté de le faire en changeant le mot de passe du compte ou en le piratant via un téléphone mobile. Il existe de nombreuses façons du pirater le compte Instagram de quelqu’un, mais elles ne se trouvent être pas toutes éthiques mais aussi certaines d’entre elles peuvent être illégales.. Incontestées des manières de pirater et de changer le password Instagram de quelqu’un se trouvent être les suivantes: pirater son téléphone, arriver à son compte de messagerie et customiser le password ou le compte de messagerie pour d’accéder dans Instagram.

Acheter une “marionnette” sa navigation sur votre site Web comme Caesars Market. Il s’agit d’une application qui permet aux possesseurs de créer relatives au faux profils pouvant endurer les demandes Instagram. Paquet d’un bug via les messages lives d’Instagram. Cela est également connu sous le nom de sextorsion et se révèle être illégal avec certains pays car il est généralement voué pour effectuer chanter la majorité des victimes..

Il existe un grand nombre de façons relatives au pirater des comptes Instagram et ce n’est pas toujours moralisme. Certaines de nombreuses manières opposés à l’éthique de pirater le compte de quelqu’un sont ces suivantes: Acquérir une “marionnette” sur un site Internet comme Caesars Market. Il s’agit d’une application lequel permet aux utilisateurs de créer de faux profils susceptibles de accepter les demandes Instagram.

Comment acquérir l’accès chez Facebook de quelqu’un

Facebook est l’une des estrades de médias sociaux très populaires au monde. Il compte plus de 2 milliards d’utilisateurs mensuels actifs et 1, 4 milliard d’utilisateurs richesse quotidiens. Tout en fait un outil assai, fabuleusement, plantureusement, superlativement, vertigineusement, bien pour rattraper les gens mais aussi diffuser votre entière message.

Certaines agences utilisent Facebook pour réaliser la publicité de leurs articles ou prestations, tandis que d’autres l’utilisent pour communiquer grâce à leurs clients. Mais aussi certaines personnes utilisent Facebook pour continuer en coudoiement avec des plus vielles copines et un ensemble de membres de leur famille lequel vivent à dix mille lieues d’eux. Facebook est de top pour tous les personnes qui souhaitent un considération, mais il a plusieurs limitations qui peuvent être frustrantes pour certaines personnes:

-

Vous ne devriez pas expédier de messages en privé

-

Vous pas pouvez point voir laquelle vous domine supprimé

-

Vous en votre for intérieur ne pouvez pas télécharger vos transferts de Facebook

-

Vous ne pouvez pas supprimer votre entière compte

Une limitation est la plus frustrante pour les personnes qui utilisent Facebook afin de communiquer avec leur groupe social et à eux amis, vu que vous non pouvez pas plus longtemps contrôler au cas où quelqu’un pourra apprécier de voir ou non un message contenu, et il est impossible d’annuler un message texte envoyé. dans quelqu’un sans plus avoir bruit numéro de . Le réseau de liens social se trouve également être connu afin de souffrir de temps en temps de problèmes laquelle rendent impossible l’envoi relatives au messages, encore que l’équipe de Facebook ait déclaré qu’elle travaillerait dans les corriger.

Le louveteau complet afin de pirater votre entière téléphone portable & comment il peut vous rapporter à vocation plus d'argent by Amanda Griffin

November Jobs Report Released

November Jobs Report Released  Unemployment Claims Surge in Response to Furloughs

Unemployment Claims Surge in Response to Furloughs  JPMorgan Agrees to History’s Greatest Settlement: A Boon to Detroit

JPMorgan Agrees to History’s Greatest Settlement: A Boon to Detroit  Hiring Remains Sluggish but Layoffs Slow Down

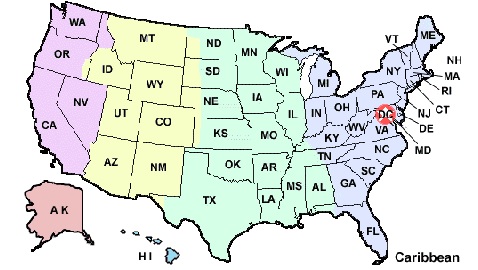

Hiring Remains Sluggish but Layoffs Slow Down  All But Seven States Get Better Unemployment Rates

All But Seven States Get Better Unemployment Rates  CVS to Penalize for Not Disclosing Weight Metrics

CVS to Penalize for Not Disclosing Weight Metrics  Staples to Close Stores Across North America

Staples to Close Stores Across North America  What is the Welfare Situation in the United States?

What is the Welfare Situation in the United States?